Aktor ancaman yang disponsori negara Iran yang dikenal sebagai MuddyWater telah dikaitkan dengan segerombolan serangan baru yang menargetkan Turki dan Semenanjung Arab dengan tujuan menyebarkan trojan akses jarak jauh (RAT) pada sistem yang disusupi.

"Supergrup MuddyWater sangat termotivasi dan dapat menggunakan akses tidak sah untuk melakukan spionase, pencurian kekayaan intelektual, dan menyebarkan ransomware dan malware perusak di perusahaan," kata peneliti Cisco Talos Asheer Malhotra, Vitor Ventura, dan Arnaud Zobec dalam sebuah laporan yang diterbitkan hari ini.

Kelompok yang telah aktif setidaknya sejak 2017, dikenal karena serangannya terhadap berbagai sektor yang membantu lebih jauh memajukan tujuan geopolitik dan keamanan nasional Iran. Pada Januari 2022, Komando Siber AS mengaitkan aktor tersebut dengan Kementerian Intelijen dan Keamanan (MOIS) negara tersebut.

MuddyWater juga diyakini sebagai "konglomerat dari banyak tim yang beroperasi secara independen daripada kelompok aktor ancaman tunggal," tambah perusahaan keamanan siber, menjadikannya aktor payung dalam nada Winnti , ancaman persisten lanjutan (APT) yang berbasis di China.

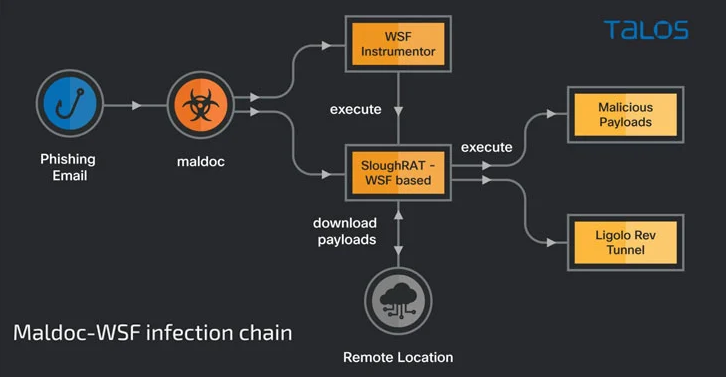

Kampanye terbaru yang dilakukan oleh kru peretasan melibatkan penggunaan dokumen yang mengandung malware yang dikirim melalui pesan phishing untuk menyebarkan trojan akses jarak jauh yang disebut SloughRAT (alias Canopy by CISA) yang mampu mengeksekusi kode arbitrer dan perintah yang diterima dari perintah-dan-kontrolnya ( C2) server.

Maldoc, file Excel yang berisi makro berbahaya, memicu rantai infeksi untuk menjatuhkan dua File Skrip Windows (.WSF) di titik akhir, yang pertama bertindak sebagai instrumen untuk menjalankan dan menjalankan muatan tahap berikutnya.

Juga ditemukan dua implan berbasis skrip tambahan, satu ditulis dalam Visual Basic dan yang lainnya dikodekan dalam JavaScript, keduanya dirancang untuk mengunduh dan menjalankan perintah jahat pada host yang disusupi.

Selain itu, rangkaian penyusupan terbaru menandai kelanjutan dari kampanye November 2021 yang menyerang organisasi swasta dan lembaga pemerintah Turki dengan pintu belakang berbasis PowerShell untuk mengumpulkan informasi dari para korbannya, bahkan saat kampanye itu tumpang tindih dengan kampanye lain yang terjadi pada Maret 2021.

Air berlumpur

Kesamaan dalam taktik dan teknik yang diadopsi oleh operator telah meningkatkan kemungkinan bahwa serangan ini adalah "kelompok aktivitas yang berbeda, namun terkait," dengan kampanye yang memanfaatkan "paradigma berbagi TTP yang lebih luas, tipikal tim operasional yang terkoordinasi," para peneliti dicatat.

Dalam urutan serangan parsial kedua yang diamati oleh Cisco Talos antara Desember 2021 dan Januari 2022, musuh mengatur tugas terjadwal untuk mengambil pengunduh berbahaya berbasis VBS, yang memungkinkan eksekusi muatan yang diambil dari server jarak jauh. Hasil dari perintah tersebut selanjutnya dieksfiltrasi kembali ke server C2.

"Sementara mereka berbagi teknik tertentu, kampanye ini juga menunjukkan individualitas dalam cara mereka dilakukan, menunjukkan keberadaan beberapa sub-tim di bawah payung Muddywater - semuanya berbagi taktik dan alat untuk dipilih," para peneliti menyimpulkan .

source: thehackernews

Posting Komentar